随着数字化的高速发展,各项关键信息基础设施和重要应用对来自上游的供应越来越依赖,网络罪犯和黑客也已发现供应链里充满了可供利用的漏洞,供应链攻击作为APT攻击中常用的技术手段之一,往往比较容易被忽视、且难以检测,持续时间更长。

什么是供应链攻击?

供应链攻击是一种面向软件开发人员和供应商的新兴威胁。其攻击对象为第三方软件供应商、开发或测试平台、开源软件等。目标是通过感染合法应用,利用供应链之间的相互连接和开放源代码库中包含的漏洞,接触应用链中的所有客户,攻击客户主机。其攻击具备隐藏性和持久性,产生涟漪效应并具有巨大的破坏性。

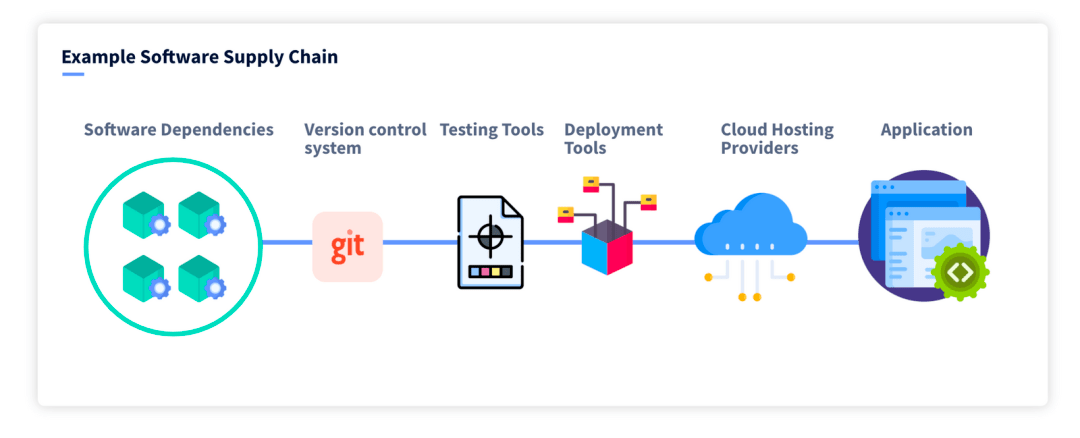

软件供应链

以NPM(NodeJS包管理和分发工具)供应链攻击事件为例,介绍下典型供应链攻击事件。

2021年12月,国外的安全研究人员发现了Java代码的恶意NPM模块,NPM 是JavaScript 运行时Node.js的默认程序包管理器,大多数web应用都使用了NPM组件。在NPM安全事件暴露时,这些恶意代码已被大量下载,捆绑在NPM模块中的恶意代码在数量未知的应用程序和网页中运行,收集了无数的用户数据。截止2022年7月1日,供应链安全公司ReversingLabs对NPM跟踪报告表明,虽然一些恶意代码包已经从NPM模块中删除了,但仍有部分NPM模块存在恶意代码,NPM模块近几月的总下载量已超过27万次,破坏了数万个下游桌面应用和网站。

为什么供应链攻击难防范?

1.风险资产发现难

一旦第三方组件存在了漏洞或被植入木马,那么依赖或关联该组件的程序也会存在同样的漏洞或感染病毒,第三方组件漏洞爆发后,客户不知道是否安装了含有漏洞的组件。

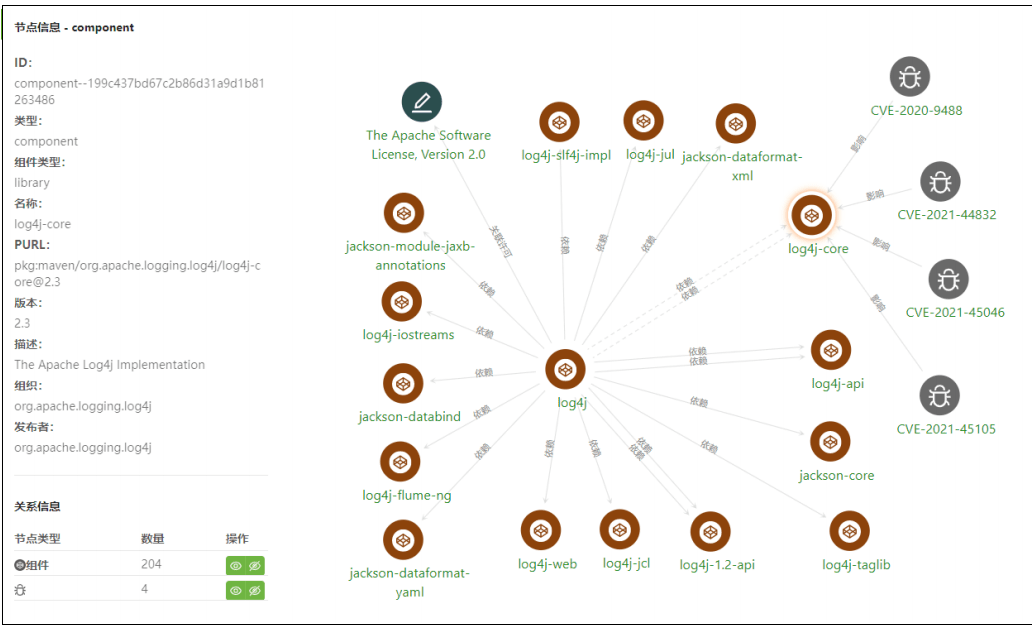

log4j 组件的依赖图谱

如log4j图谱所示, Apache software、jackcore、log4j-core等组件均依赖和关联log4j,客户仅知晓使用了Apache等组件,不清楚是否安装了log4j。

2.供应链漏洞具备隐秘性

供应链漏洞对软件的影响是最直接、隐秘、长久的,其隐秘性使客户很难及时发现这些已建立信任关系的漏洞,在集中爆发期前,客户将长期遭受漏洞的利用攻击的威胁,面临非法登陆、数据泄露、勒索软件等第三方供应链带来的安全隐患。

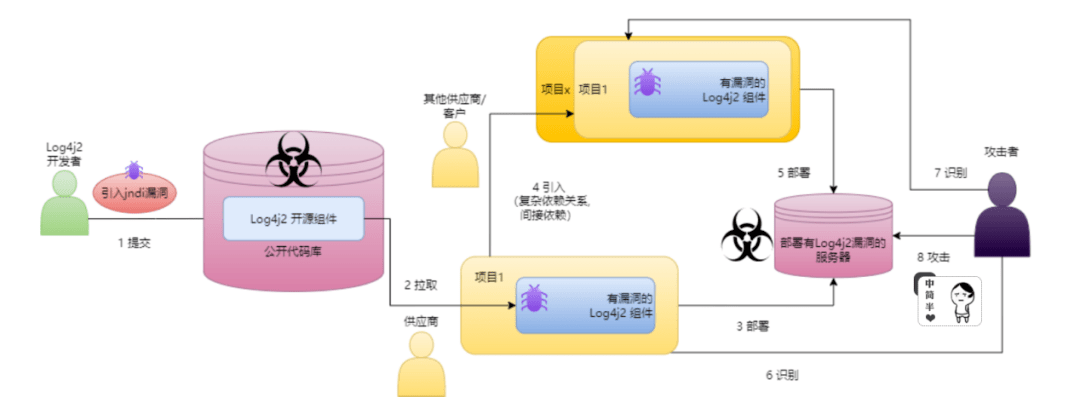

Log4j2漏洞利用攻击流程图

Log4j2事件,Log4j2 漏洞是来自于开源组件的软件供应链威胁,漏洞相关攻击事件的目标分布广泛且攻击链极短,在该漏洞曝出时,已有大量使用log4j2开源组件的客户遭受了勒索、挖矿、僵尸网络等攻击。

3.供应链威胁的影响力具备扩散性

上游产品漏洞会影响下游所有角色,引起安全风险的连锁传递,导致受攻击面积的不断扩大。

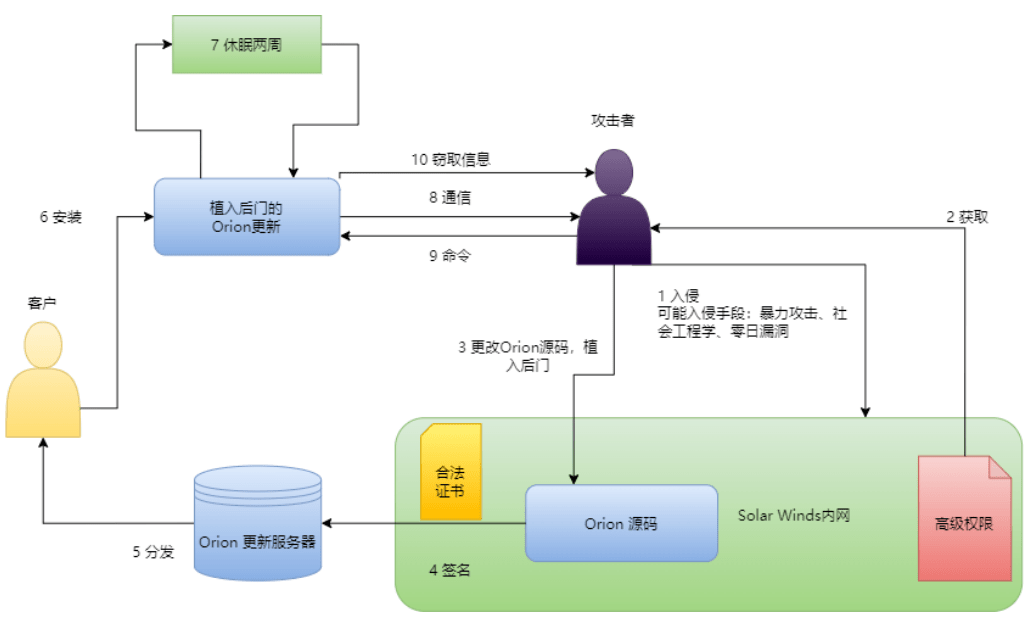

SolarWinds 事件攻击流程图

SolarWinds事件,黑客入侵了SolarWinds内网,在Orion源码植入后门,SolarWinds客户通过Orion更新服务器升级Orion为含有后门的新版本,黑客通过含有后门的Orion窃取客户数据,导致客户的核心数据大量泄漏。

如何抵御供应链攻击?

针对上述攻击特征,优炫软件针对供应链攻击提供安全、高效、专业的解决方案,利用技术和实践来防止数据、应用和关键业务系统受到攻击。

优炫操作系统安全增强系统(RS-CDPS)针对供应链攻击方案可分为以下几步。

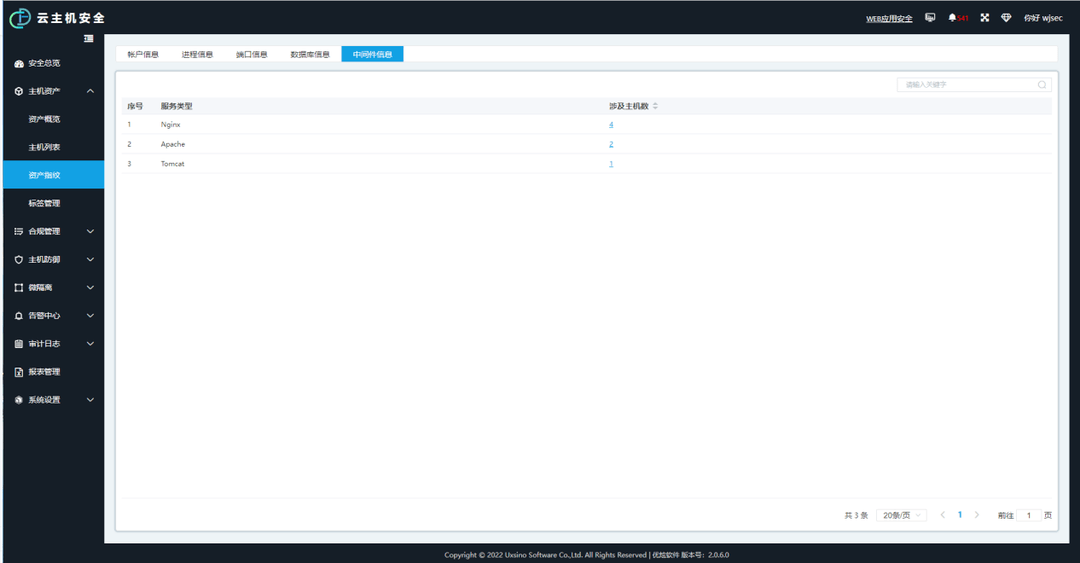

第一步:安全资产梳理

采集并梳理主机内,细颗粒度安全资产及第三方组件,并按照应用、框架等进行分类,让安全管理人员对于业务应用包含的第三方组件,清晰明了。支持风险组件关键字一键搜索,方便客户快速定位风险组件及主机。

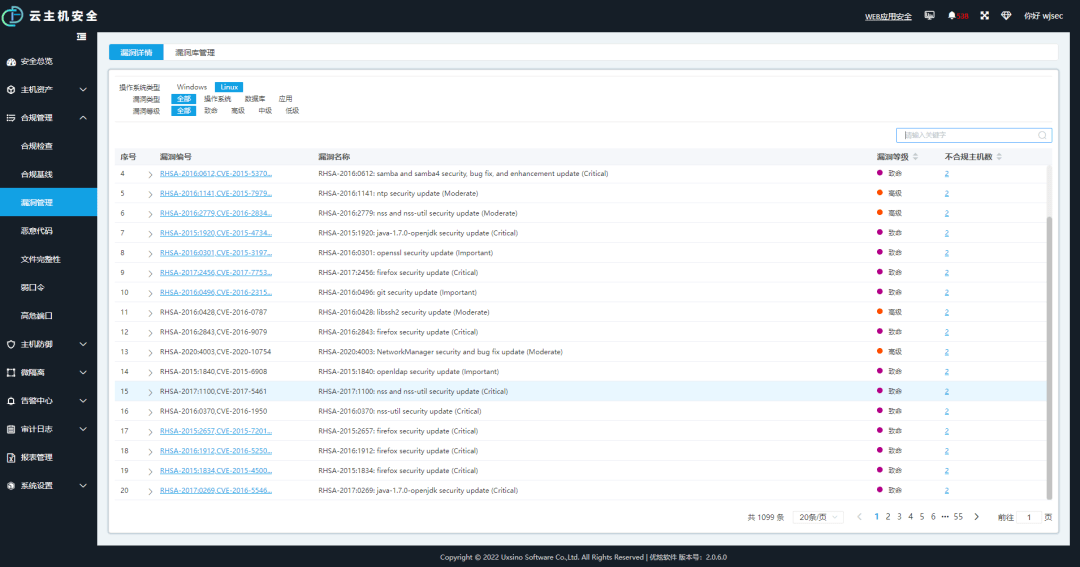

第二步:开源漏洞软件持续监测

周期性扫描使用的软件包及其依赖项,并将它们与易受攻击的软件包和版本的广泛数据进行比较,以查看业务应用中是否存在任何已知漏洞。如果某个依赖项存在已知漏洞,尤其是被归类为严重级别的漏洞,将及时告警并给出处理建议,让安全管理员进行处理。

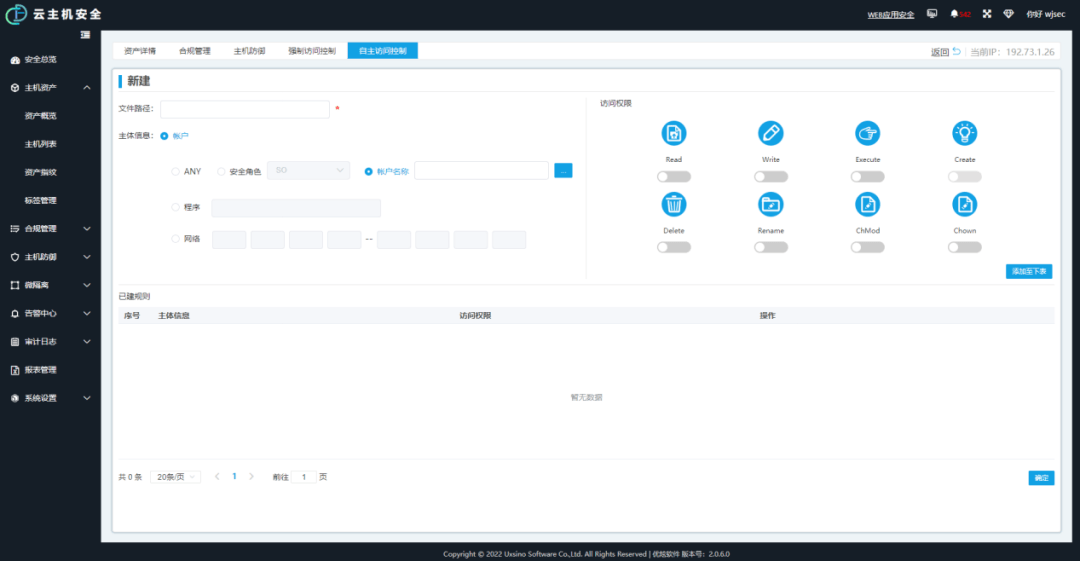

第三步:关键文件(数据)保护

支持设置关键文件或文件路径,并动态授权进程或用户,对文件目录的读写权限,有效保护应用及核心数据的安全。即使短期内出现了供应链漏洞,也能够有效降低,甚至杜绝漏洞带来的危害。

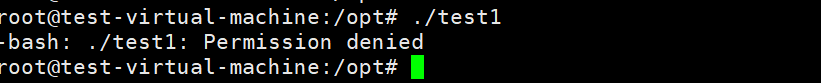

第四步:进程动态授权

基于“零信任”原则,RS-CDPS对进程运行进行动态授权,最小限度允许必要的进程运行,防止恶意终止、修改运行进程行为,并有效防御未知病毒的威胁。

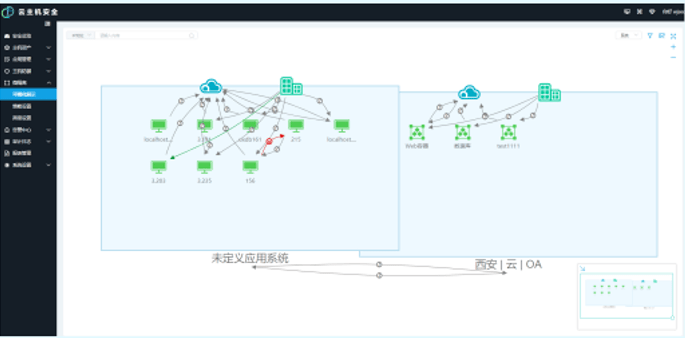

第五步:东西向隔离

基于业务标签化处理,以应用系统为核心,采集并通过可视化技术进行展示内网主机间访问关系,通过最小允许原则制定策略,有效降低源自内部的攻击横向移动。

RS-CDPS供应链攻击解决方案的优势

01

细颗粒度的安全资产清点,让用户能够快速及时的定位存在风险的主机,并提供解决方案以减少主机暴露面;

02

关键文件保护,通过设置关键文件路径,动态授权允许读写的进程或用户,有效实现网页防篡改等安全保护效果;

03

微隔离策略应用,有效阻止攻击行为在内部的横向移动。